โทรตรวจสอบระยะไกลในการใช้บริการ ( RADIUS ) เป็นเครือข่ายโปรโตคอลที่ให้การตรวจสอบจากส่วนกลาง, อนุมัติและการบัญชี ( AAAการจัดการ) สำหรับคอมพิวเตอร์เพื่อเชื่อมต่อและใช้บริการเครือข่าย รัศมีถูกพัฒนาขึ้นโดยลิฟวิงสตัน Enterprises, Inc, ในปี 1991 เป็นเซิร์ฟเวอร์การเข้าถึงการตรวจสอบและโปรโตคอลการบัญชีและนำมาลงในInternet Engineering Task Force ได้ (IETF) มาตรฐาน[ 1 ]

เพราะการสนับสนุนในวงกว้างและธรรมชาติที่แพร่หลายของโปรโตคอล RADIUS, ก็มักจะใช้โดยผู้ให้บริการอินเทอร์เน็ตและองค์กรในการจัดการการเข้าถึงอินเทอร์เน็ตหรือภายในเครือข่าย ,เครือข่ายไร้สายและบริการ e - mail แบบบูรณาการ เครือข่ายเหล่านี้อาจรวมโมเด็ม , DSL , จุด , VPNs , พอร์ตเครือข่าย , เว็บเซิร์ฟเวอร์ , ฯลฯ[ 2 ]

RADIUS เป็นโปรโตคอลแบบ client / server ที่ทำงานในชั้นการประยุกต์ใช้UDPเช่นการขนส่ง เซิร์ฟเวอร์การเข้าถึงระยะไกลที่เซิร์ฟเวอร์เครือข่ายส่วนตัวเสมือนที่สวิทช์เครือข่ายมีการตรวจสอบพอร์ตที่ใช้และเซิร์ฟเวอร์การเข้าถึงเครือข่าย (NAS) , เป็นเกตเวย์ทั้งหมดที่ควบคุมการเข้าถึงเครือข่ายและทุกคนมีส่วนลูกค้า RADIUS ที่ติดต่อสื่อสารกับ เซิร์ฟเวอร์ RADIUS เซิร์ฟเวอร์ RADIUS มักจะเป็นกระบวนการพื้นหลังที่ทำงานบนระบบ UNIX หรือ Microsoft Windows Server [ 3 ] RADIUS ทำหน้าที่สามหน้าที่ :

- ตรวจสอบผู้ใช้หรืออุปกรณ์ก่อนที่จะอนุญาตให้พวกเขาสามารถเข้าถึงเครือข่าย

- ในการอนุญาตให้ผู้ใช้หรืออุปกรณ์สำหรับการให้บริการเครือข่ายบางอย่างและ

- ไปยังบัญชีสำหรับการใช้งานของบริการเหล่านั้น

RADIUS เซิร์ฟเวอร์ที่ใช้AAAแนวคิดการจัดการการเข้าถึงเครือข่ายในกระบวนการสองขั้นตอนดังต่อไปนี้เรียกอีกอย่างว่า"การทำธุรกรรม AAA" AAA ย่อมาจาก"ตรวจสอบการอนุมัติและการบัญชี" การตรวจสอบและอนุมัติในรัศมีลักษณะที่อธิบายไว้ในRFC 2865ในขณะที่การบัญชีอธิบายโดยRFC 2866 .

[ แก้ไข ]ตรวจสอบและอนุมัติ

ผู้ใช้หรือเครื่องส่งการร้องขอไปยังเซิร์ฟเวอร์การเข้าถึงระยะไกล (RAS) เพื่อให้เข้าถึงทรัพยากรเครือข่ายโดยเฉพาะอย่างยิ่งการใช้สิทธิการเข้าถึง ข้อมูลประจำตัวที่จะถูกส่งผ่านไปยังอุปกรณ์ที่ RAS ผ่านการเชื่อมโยงชั้นโปรโตคอล -- ตัวอย่างเช่นจากจุดหนึ่งไปยังอีกจุดหนึ่งพิธีสาร (PPP) ในกรณีของหลายdialupหรือDSLผู้ให้บริการหรือโพสต์ในHTTPSในรูปแบบเว็บที่ปลอดภัย

ในการเปิด RAS ส่งรัศมีคำขอเพื่อเข้าถึงข้อความไปยังเซิร์ฟเวอร์ RADIUS, การขออนุญาตให้สิทธิ์การเข้าถึงผ่านทางโปรโตคอล RADIUS การดำเนินการ[ 4 ]

ร้องขอนี้รวมถึงการเข้าถึงข้อมูลประจำตัวที่มักจะอยู่ในรูปของชื่อผู้ใช้และรหัสผ่านหรือใบรับรองการรักษาความปลอดภัยให้โดยผู้ใช้ นอกจากนี้การร้องขออาจมีข้อมูลอื่น ๆ ที่ RAS รู้เกี่ยวกับผู้ใช้เช่นที่อยู่ในเครือข่ายหรือหมายเลขโทรศัพท์ของตนและข้อมูลเกี่ยวกับจุดทางกายภาพของผู้ใช้ของสิ่งที่แนบไปกับ RAS

จะตรวจสอบเซิร์ฟเวอร์ RADIUS ว่าข้อมูลที่ถูกต้องโดยใช้แผนการตรวจสอบเช่นPAP , CHAPหรือEAP . หลักฐานของผู้ใช้ของประชาชนคือการตรวจสอบพร้อมด้วยทางเลือกข้อมูลอื่น ๆ ที่เกี่ยวข้องกับการร้องขอเช่นที่อยู่เครือข่ายของผู้ใช้หรือหมายเลขโทรศัพท์สถานะบัญชีและสิทธิ์การเข้าใช้เครือข่ายการให้บริการที่เฉพาะเจาะจง ประวัติศาสตร์, RADIUS เซิร์ฟเวอร์การตรวจสอบข้อมูลของผู้ใช้กับฐานข้อมูลที่เก็บไว้ในแฟ้มแบน RADIUS เซิร์ฟเวอร์ที่ทันสมัยสามารถทำเช่นนี้หรือสามารถอ้างอิงไปยังแหล่งข้อมูลภายนอก -- ทั่วไปSQL , Kerberos , LDAPหรือActive Directory ที่เซิร์ฟเวอร์ -- เพื่อตรวจสอบสิทธิของผู้ใช้

เซิร์ฟเวอร์ RADIUS แล้วส่งกลับหนึ่งในสามของการตอบสนองเพื่อ NAS : 1) การเข้าถึงปฏิเสธ, 2) ความท้าทาย Access หรือ 3) การเข้าถึงยอมรับ

- ปฏิเสธการเข้า -- ผู้ใช้ถูกปฏิเสธการเข้าถึงโดยไม่มีเงื่อนไขทั้งหมดที่ร้องขอทรัพยากรของเครือข่าย เหตุผลที่อาจรวมถึงความล้มเหลวเพื่อให้การพิสูจน์ตัวตนหรือบัญชีผู้ใช้ที่ไม่รู้จักหรือไม่ใช้งาน

- ความท้าทายของ Access -- การร้องขอข้อมูลเพิ่มเติมจากผู้ใช้เช่นรหัสผ่านที่สองของโทเค็นรหัส PIN หรือบัตร ความท้าทายการเข้าถึงยังถูกใช้ในการตรวจสอบกล่องโต้ตอบเพิ่มเติมที่ซับซ้อนที่มีอุโมงค์ที่ปลอดภัยที่จะจัดตั้งขึ้นระหว่างเครื่องของผู้ใช้และเซิร์ฟเวอร์ RADIUS ในทางที่เข้าถึงข้อมูลประจำตัวของถูกซ่อนอยู่จาก RAS

- ยอมรับการเข้า -- ผู้ใช้จะได้รับการเข้าถึง เมื่อผู้ใช้มีสิทธิ์, RADIUS เซิร์ฟเวอร์มักจะตรวจสอบว่าผู้ใช้จะได้รับอนุญาตให้ใช้บริการเครือข่ายที่มีการร้องขอ ผู้ใช้ที่ได้รับอาจจะอนุญาตให้ใช้เครือข่ายไร้สายของ บริษัท แต่ไม่ได้บริการ VPN ของตนตัวอย่างเช่น อีกครั้งข้อมูลนี้อาจจะถูกจัดเก็บไว้บนเซิร์ฟเวอร์ RADIUS หรืออาจจะดูในแหล่งข้อมูลภายนอกเช่น LDAP ไดเรกทอรีหรือ Active

แต่ละเหล่านี้สาม RADIUS การตอบสนองอาจรวมถึงคุณลักษณะที่ตอบข้อความที่อาจจะให้เหตุผลในการปฏิเสธที่พร้อมสำหรับความท้าทายหรือข้อความต้อนรับสำหรับการยอมรับ ข้อความในลักษณะที่สามารถส่งผ่านไปยังผู้ใช้ในหน้าเว็บกลับ

อนุมัติคุณลักษณะจะถูกลำเลียงไปที่ RAS การกำหนดเงื่อนไขของการเข้าถึงที่จะได้รับ ตัวอย่างเช่น : คุณลักษณะการอนุมัติต่อไปนี้อาจจะรวมอยู่ในการเข้าถึงยอมรับ

- เฉพาะที่อยู่ IP ที่จะได้รับมอบหมายให้กับผู้ใช้

- สระว่ายน้ำที่อยู่จากที่ IP ของผู้ใช้ควรจะเลือก

- ความยาวสูงสุดที่ผู้ใช้อาจจะยังคงเชื่อมต่อ

- รายการเข้าถึง, คิวลำดับความสำคัญหรือข้อ จำกัด อื่น ๆ ในการเข้าถึงของผู้ใช้

- L2TPพารามิเตอร์

- พารามิเตอร์ VLAN

- คุณภาพของบริการพารามิเตอร์ (QoS)

[ แก้ไข ]การบัญชี

การบัญชีที่อธิบายไว้ในRFC 2866 .

เมื่อการเข้าถึงเครือข่ายจะได้รับให้กับผู้ใช้โดยที่NAS , เริ่มการบัญชี (RADIUS บัญชีแพ็คเก็ตที่มีการร้องขอแอตทริบิวต์บัญชีสถานะชนิดที่มีค่า"เริ่มต้น") จะถูกส่งโดย NAS ไปยังเซิร์ฟเวอร์ RADIUS การดำเนินการเพื่อส่งสัญญาณเริ่มต้นของการ การเข้าถึงเครือข่ายของผู้ใช้ "เริ่มต้น"บันทึกโดยปกติจะมีบัตรประจำตัวของผู้ใช้ที่อยู่เครือข่ายจุดของสิ่งที่แนบและตัวระบุเซสชันที่ไม่ซ้ำกัน[ 5 ]

ระยะระหวปรับปรุงระเบียน (RADIUS บัญชีแพ็คเก็ตที่มีการร้องขอแอตทริบิวต์บัญชีสถานะ - Type พร้อมค่า"ระหว่างกาลปรับปรุง") อาจถูกส่งโดย NAS ไปยังเซิร์ฟเวอร์ RADIUS, การปรับปรุงดังกล่าวเกี่ยวกับสถานะของเซสชันที่ใช้งานได้ ระเบียน"ระหว่างกาล"มักจะถ่ายทอดระยะเวลาเซสชันปัจจุบันและข้อมูลเกี่ยวกับการใช้งานข้อมูลปัจจุบัน

ในที่สุดเมื่อการเข้าถึงเครือข่ายของผู้ใช้ที่ถูกปิด, NAS ประเด็นสุดท้ายการบัญชีหยุดการบันทึก (RADIUS บัญชีที่แพ็กเก็ตร้องขอที่มีคุณลักษณะบัญชีสถานะชนิดที่มีค่า"หยุด") ไปยังเซิร์ฟเวอร์ RADIUS, ให้ข้อมูลเกี่ยวกับการใช้งานขั้นสุดท้าย ในแง่ของเวลา, แพ็คเก็ตถ่ายโอนข้อมูลที่ถ่ายโอนเหตุผลในการตัดการเชื่อมต่อและข้อมูลอื่น ๆ ที่เกี่ยวข้องกับการเข้าถึงเครือข่ายของผู้ใช้

โดยปกติลูกค้าที่ส่งแพ็กเก็ตบัญชีร้องขอจนกว่าจะได้รับการตอบสนองการรับรู้ทางบัญชีโดยใช้บางช่วงเวลาลองใหม่อีกครั้ง

วัตถุประสงค์หลักของข้อมูลนี้เป็นที่ผู้ใช้สามารถเรียกเก็บเงินตาม; ข้อมูลยังเป็นที่นิยมใช้สำหรับสถิติวัตถุประสงค์และสำหรับการตรวจสอบเครือข่ายทั่วไป

[ แก้ไข ]บริการข้ามแดนอัตโนมัติ

RADIUS เป็นที่นิยมใช้เพื่ออำนวยความสะดวกบริการโรมมิ่งระหว่างผู้ให้บริการอินเทอร์เน็ตตัวอย่างเช่น :

- โดย บริษัท ที่ให้ชุดเดียวทั่วโลกของข้อมูลประจำตัวที่มีการใช้งานบนเครือข่ายประชาชนจำนวนมาก;

- โดยอิสระ แต่ทำงานร่วมกันของสถาบันการออกตัวของตัวเองให้กับผู้ใช้ของตัวเองที่ช่วยให้ผู้เข้าชมจากที่หนึ่งไปยังอีกที่จะรับรองความถูกต้องโดยสถาบันในบ้านเช่นในพวกเขาEduroam .

RADIUS อำนวยความสะดวกนี้ได้โดยการใช้งานของอาณาจักรซึ่งระบุที่เซิร์ฟเวอร์ RADIUS ควรจะส่งต่อการร้องขอ AAA สำหรับการประมวลผล

[ แก้ไข ]Realms

ดินแดนที่ถูกผนวกเข้ากันกับชื่อผู้ใช้ของผู้ใช้และคั่นด้วยเครื่องหมาย'@', คล้ายที่อยู่ชื่อโดเมนอีเมล นี้เป็นที่รู้จักกันเป็นpostfixโน้ตสำหรับดินแดน การใช้งานทั่วไปอื่น ๆ เป็นคำนำหน้าเอกสารที่เกี่ยวข้องกับการ prepending ดินแดนเพื่อนำชื่อผู้ใช้และการใช้'\'เป็นตัวคั่น RADIUS เซิร์ฟเวอร์ที่ทันสมัยช่วยให้ตัวอักษรใด ๆ ที่จะใช้เป็นตัวคั่นดินแดน แต่ในทางปฏิบัติ'@'และ'\'มักจะใช้

อาณาจักรนอกจากนี้ยังสามารถใช้คำนำหน้าประกอบกับทั้งสองและโน้ต postfix เพื่อให้บริการข้ามแดนอัตโนมัติสำหรับสถานการณ์ที่ซับซ้อนเช่น somedomain.com \ username@anotherdomain.com อาจจะเป็นชื่อผู้ใช้ที่ถูกต้องกับสอง realms

แม้ว่าอาณาจักรมักจะคล้ายโดเมนเป็นสิ่งสำคัญที่จะทราบว่าอาณาจักรอยู่ในข้อความโดยพลการในความเป็นจริงและไม่จำเป็นต้องมีชื่อโดเมนจริง

[ แก้ไข ]การดำเนินงานพร็อกซี่

เมื่อเซิร์ฟเวอร์ RADIUS ได้รับการร้องขอ AAA สำหรับชื่อผู้ใช้ที่มีดินแดนที่เป็นเซิร์ฟเวอร์จะอ้างอิงตารางของอาณาจักรกำหนด ถ้าดินแดนที่เป็นที่รู้จักกันที่เซิร์ฟเวอร์จะแล้วพร็อกซี่ร้องขอไปยังเซิร์ฟเวอร์ที่บ้านการกำหนดค่าสำหรับโดเมนที่ลักษณะการทำงานของเซิร์ฟเวอร์ proxying ที่เกี่ยวกับการกำจัดของดินแดนจากการร้องขอ ("ลอก") คือการกำหนดค่าขึ้นอยู่กับเซิร์ฟเวอร์มากที่สุด นอกจากนี้เซิร์ฟเวอร์ proxying สามารถกำหนดค่าให้เพิ่มลบหรือเขียนคำขอประเมินเมื่อพวกเขาถูก proxied

[ แก้ไข ]การรักษาความปลอดภัย

บริการข้ามแดนอัตโนมัติที่มีรัศมี exposes ผู้ใช้ในการรักษาความปลอดภัยต่างๆและละเมิดความเป็นส่วนตัว โดยทั่วไปบางคู่ค้าบริการข้ามแดนอัตโนมัติสร้างอุโมงค์ที่มีความปลอดภัยระหว่าง RADIUS เซิร์ฟเวอร์เพื่อให้แน่ใจว่าข้อมูลประจำตัวของผู้ใช้จะไม่สามารถดักจับในขณะที่ถูก proxied ผ่านทางอินเทอร์เน็ต นี่คือความกังวลเป็น hash MD5 สร้างขึ้นในรัศมีถือว่าเป็นที่ไม่ปลอดภัย[ 6 ]

[ แก้ไข ]โครงสร้างแพ็กเก็ต

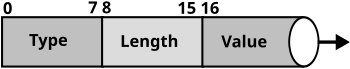

RADIUS แพ็คเก็ตรูปแบบข้อมูลที่จะแสดงที่ด้านขวา เขตข้อมูลจะถูกส่งจากซ้ายไปขวาเริ่มต้นด้วยรหัสที่ระบุความยาวที่ตรวจสอบความถูกและคุณลักษณะที่

รหัส RADIUS (ทศนิยม) จะถูกกำหนดเป็นดังนี้ :

| รหัส | การมอบหมาย |

|---|---|

| 1 | Access - Request |

| 2 | การเข้าถึงยอมรับ |

| 3 | การเข้าถึงปฏิเสธ |

| 4 | บัญชีร้องขอ |

| 5 | บัญชีการตอบสนอง |

| 11 | การเข้าถึงท้าทาย |

| 12 | สถานะของเซิร์ฟเวอร์ (ทดลอง) |

| 13 | สถานะ Client - (ทดลอง) |

| 255 | สงวนลิขสิทธิ์ |

เอดส์ข้อมูลระบุที่ตรงกันในการร้องขอและการตอบกลับ

เขตข้อมูลความยาวที่ระบุความยาวของแพ็คเก็ต RADIUS การดำเนินการทั้งหมดรวมทั้งรหัส Identifier, ความยาว, Authenticator และเขตข้อมูลของสินค้าที่เลือก

Authenticator จะใช้ในการตรวจสอบการตอบกลับจากเซิร์ฟเวอร์ RADIUS และถูกนำมาใช้ในการเข้ารหัสรหัสผ่าน; ความยาวเป็น 16 ไบต์

[ แก้ไข ]คู่ค่าสินค้า

รัศมีของสินค้าคู่ค่า (AVP) นำข้อมูลทั้งในการร้องขอและการตอบสนองสำหรับการตรวจสอบการอนุมัติและรายการบัญชี ความยาวของแพ็คเก็ตรัศมีที่จะใช้ในการกำหนดจุดสิ้นสุดของ AVPs ที่

| ประเภท AVP | การมอบหมาย |

|---|---|

| 1 | ชื่อผู้ใช้ - |

| 2 | ผู้ใช้รหัสผ่าน |

| 3 | จับรหัสผ่าน |

| 4 | NAS - IP Address - |

| 5 | NAS - Port |

| 6 | บริการ - Type |

| 7 | กรอบ - Protocol |

| 8 | กรอบ - IP Address - |

| 9 | กรอบ - IP - netmask |

| 10 | กรอบเส้นทาง |

| 11 | กรอง - ID |

| 12 | กรอบ - MTU |

| 13 | กรอบการบีบอัด |

| 14 | เข้าสู่ระบบ - IP - Host |

| 15 | เข้าสู่ระบบบริการ |

| 16 | เข้าสู่ระบบ - TCP - Port |

| 17 | (Unassigned) |

| 18 | ตอบข้อความ - |

| 19 | โทรกลับจำนวน - |

| 20 | โทรกลับ ID - |

| 21 | (Unassigned) |

| 22 | กรอบ Route - |

| 23 | กรอบ - IPX - เครือข่าย |

| 24 | รัฐ |

| 25 | ชั้นเรียน |

| 26 | ผู้ขายเฉพาะ |

| 27 | เซสชั่นหมดเวลา - |

| 28 | Idle - Timeout |

| 29 | การยุติการกระทำ |

| 30 | ที่เรียกว่าสถานี - ID |

| 31 | สถานีโทร ID - |

| 32 | NAS - Identifier |

| 33 | พร็อกซี่รัฐ |

| 34 | เข้าสู่ระบบ - LAT - Service |

| 35 | เข้าสู่ระบบ - LAT - node |

| 36 | เข้าสู่ระบบ - LAT - กลุ่ม |

| 37 | กรอบ - AppleTalk - Link |

| 38 | กรอบ - AppleTalk เครือข่าย |

| 39 | กรอบ - AppleTalk - Zone |

| 40 | สถานะบัญชี - Type |

| 41 | บัญชีล่าช้า - Time |

| 42 | บัญชี - Input - octets |

| 43 | บัญชี - Output - octets |

| 44 | บัญชีเซสชัน - ID |

| 45 | บัญชี - แท้ |

| 46 | บัญชีเซสชัน - Time |

| 47 | บัญชี - Input - แพ็คเก็ต |

| 48 | บัญชี - Output - แพ็คเก็ต |

| 49 | บัญชี - terminate - สาเหตุ |

| 50 | บัญชีแบบ Multi - เซสชัน - ID |

| 51 | บัญชี - Link Count - |

| 52-59 | (สงวนไว้สำหรับการบัญชี) |

| 60 | CHAP - ท้าทาย |

| 61 | NAS - Port - Type |

| 62 | วงเงินพอร์ต |

| 63 | เข้าสู่ระบบ - LAT - Port |

[ แก้ไข ]คุณลักษณะของผู้ผลิตเฉพาะ

RADIUS จะขยาย; ผู้ขายจำนวนมากของฮาร์ดแวร์และซอฟต์แวร์ RADIUS ใช้สายพันธุ์ของตนเองโดยใช้คุณสมบัติเฉพาะของผู้ขาย (VSAs) Microsoft มีการเผยแพร่บางส่วนของ VSAs ของพวกเขา[ 7 ]คำจำกัดความ VSA จาก บริษัท อื่น ๆ อีกมากมายยังคงเป็นกรรมสิทธิ์และ / หรือ Ad - hoc

[ แก้ไข ]หมายเลขพอร์ต UDP

รัศมีได้รับมอบหมายอย่างเป็นทางการ UDP พอร์ต 1812 สำหรับการตรวจสอบ RADIUS และ 1813 สำหรับบัญชี RADIUS โดยอินเทอร์เน็ตที่ได้กำหนดหมายเลขผู้ออก (IANA) อย่างไรก็ตามก่อนที่การจัดสรร IANA จาก 1,812 พอร์ตและพอร์ต 1813, 1645 และ 1646 (รับรองความถูกต้องและการบัญชีตามลำดับ) ถูกนำมาใช้ทางการและกลายเป็นพอร์ตเริ่มต้นที่กำหนดโดยการใช้งานหลาย RADIUS Client / Server ของเวลา ประเพณีของการใช้และ 1645 1646 สำหรับความเข้ากันได้ย้อนกลับยังคงดำเนินต่อไปในวันนี้ ด้วยเหตุนี้การใช้งานเซิร์ฟเวอร์ RADIUS หลายตรวจสอบทั้งสองชุดของพอร์ต UDP สำหรับรัศมีการร้องขอของ Microsoft RADIUS เซิร์ฟเวอร์เพื่อเริ่มต้น 1812 และ 1813 ของซิสโก้ RADIUS เซิร์ฟเวอร์ฟังพอร์ต UDP 1645 RADIUS และ UDP 1812 สำหรับการตรวจสอบ; ใน 1,646 พอร์ตและ 1813 สำหรับการทำบัญชีและสามารถ มีการกำหนดค่าที่มีพอร์ตที่ไม่ได้มาตรฐานJuniper Networks 'RADIUS เซิร์ฟเวอร์ฟังพอร์ตทางการและอย่างเป็นทางการทั้ง 1645, 1812, 1646 และ 1813 ตามค่าเริ่มต้น แต่คุณสามารถกำหนดค่ากับพอร์ตพลSBR

[ แก้ไข ]การรักษาความปลอดภัย

โปรโตคอล RADIUS การดำเนินการจะไม่ส่งรหัสผ่านในcleartextระหว่าง NAS และเซิร์ฟเวอร์ RADIUS (ไม่ได้กับโปรโตคอล PAP) ค่อนข้างเป็นความลับร่วมกันจะใช้พร้อมกับMD5ขั้นตอนวิธีการ hashing รหัสผ่านที่ทำให้งงงวย เนื่องจากการดำเนินงานโดยเฉพาะอย่างยิ่งจะไม่ถือว่าเป็นการป้องกันที่แข็งแกร่งมากของข้อมูลประจำตัวของผู้ใช้[ 8 ]การป้องกันเพิ่มเติม -- เช่นIPsecอุโมงค์หรือการรักษาความปลอดภัยทางกายภาพเครือข่ายศูนย์ข้อมูล -- ควรจะใช้เพื่อป้องกันการจราจร RADIUS การดำเนินการระหว่างอุปกรณ์ NAS และ เซิร์ฟเวอร์ RADIUS นอกจากนี้ผู้ใช้สิทธิการรักษาความปลอดภัยเป็นเพียงส่วนหนึ่งของการป้องกันโดย RADIUS ตัวเองยังคุณลักษณะเฉพาะของผู้ใช้อื่น ๆ เช่นอุโมงค์กลุ่มรหัสหรือสมาชิกของ VLAN ผ่าน RADIUS อาจจะพิจารณาที่สำคัญ (เป็นประโยชน์ในการโจมตี) หรือเอกชน (เพียงพอที่จะระบุ ไคลเอนต์ข้อมูลส่วนบุคคล) เช่นกัน[ อ้างอิงที่จำเป็น ] RadSecโปรโตคอลการเรียกร้องในการแก้ปัญหาการรักษาความปลอดภัยดังกล่าวข้างต้น

[ แก้ไข ]ประวัติ RADIUS

รัศมีถูกระบุไว้ในRFIโดยเครือข่ายบุญในปี 1991 เพื่อการควบคุมสายโทรศัพท์ในการเข้าถึงNSFnet . ลิฟวิงสตันองค์กรตอบสนองต่อ RFI กับคำอธิบายของเซิร์ฟเวอร์ RADIUS เป็น บุญที่ได้รับรางวัลเครือข่ายการทำสัญญากับรัฐวิสาหกิจลิฟวิงสตันที่ส่งชุด PortMaster ของเซิร์ฟเวอร์การเข้าถึงเครือข่ายของพวกเขาและเซิร์ฟเวอร์ RADIUS ครั้งแรกในการบุญ RADIUS ได้ในภายหลัง (1997) ตีพิมพ์เป็นRFC 2058และRFC 2059 (รุ่นปัจจุบันเป็นRFC 2865และRFC 2866 )[ 1 ]

ตอนนี้หลายธุรกิจการค้าและเปิดแหล่งที่มา RADIUS เซิร์ฟเวอร์ที่มีอยู่ คุณสมบัติที่สามารถแตกต่างกัน แต่ส่วนใหญ่สามารถดูผู้ใช้ในไฟล์ข้อความ, LDAPเซิร์ฟเวอร์ฐานข้อมูลต่างๆ ฯลฯ บันทึกข้อมูลทางบัญชีสามารถเขียนไปยังแฟ้มข้อความฐานข้อมูลต่างๆที่ส่งต่อไปยังเซิร์ฟเวอร์ภายนอก ฯลฯSNMPมักจะใช้สำหรับการตรวจสอบระยะไกลและ การตรวจสอบแบบ keep - alive ของเซิร์ฟเวอร์ RADIUS RADIUS เซิร์ฟเวอร์พร็อกซี่ที่ใช้สำหรับการบริหารจัดการจากส่วนกลางและสามารถเขียนแพ็คเก็ต RADIUS ในการบิน (สำหรับเหตุผลด้านความปลอดภัยหรือการแปลงระหว่างภาษาถิ่นผู้ขาย)

เส้นผ่านศูนย์กลางโปรโตคอลทดแทนที่วางแผนไว้สำหรับ RADIUS เส้นผ่านศูนย์กลางใช้SCTP หรือTCPในขณะที่รัศมีการใช้UDPเป็นชั้นของการขนส่ง .

[ แก้ไข ]RFCs

โปรโตคอล RADIUS จะถูกกำหนดอยู่ในปัจจุบันต่อไปนี้ของ IETF RFC ที่ : RFC ที่เลิกใช้จะถูกระบุด้วยขีดทับข้อความ

| # | หัวข้อ | วันที่เผยแพร่ | บทความที่เกี่ยวข้อง | จำหน่ายแล้วโดย | หมายเหตุ |

|---|---|---|---|---|---|

| RFC 2058 | มกราคม 1997 | RADIUS | RFC 2138 | ||

| RFC 2059 | มกราคม 1997 | RADIUS | RFC 2139 | ||

| RFC 2138 | เมษายน 1997 | RADIUS | RFC 2865 | ||

| RFC 2139 | เมษายน 1997 | RADIUS | RFC 2866 | ||

| RFC 2548 | ไมโครซอฟท์ผู้ผลิตเฉพาะแอททริบิ RADIUS | มีนาคม 1999 | RADIUS | ||

| RFC 2607 | การผูกมัดหนังสือมอบฉันทะและการดำเนินนโยบายในการข้ามเครือข่าย | มิถุนายน 1999 | |||

| RFC 2618 | ฐานข้อมูลการบริหารจัดการ | RFC 4668 | |||

| RFC 2619 | ฐานข้อมูลการบริหารจัดการ | RFC 4669 | |||

| RFC 2620 | มิถุนายน 1999 | ฐานข้อมูลการบริหารจัดการ | RFC 4670 | ||

| RFC 2621 | มิถุนายน 1999 | ฐานข้อมูลการบริหารจัดการ | RFC 4671 | ||

| RFC 2809 | การดำเนินการของL2TPบังคับ Tunneling ผ่าน RADIUS | เมษายน 2000 | |||

| RFC 2865 | โทรตรวจสอบระยะไกลในการใช้บริการ (RADIUS) | มิถุนายน 2000 | RADIUS | การปรับปรุงโดย : RFC 2868 , RFC 3575 , RFC 5080 | |

| RFC 2866 | บัญชี RADIUS | มิถุนายน 2000 | RADIUS | ||

| RFC 2867 | การปรับเปลี่ยนบัญชี RADIUS สำหรับรองรับโปรโตคอลอุโมงค์ | มิถุนายน 2000 | RADIUS | การปรับปรุงRFC 2866 | |

| RFC 2868 | แอททริบิ RADIUS สำหรับรองรับโปรโตคอลอุโมงค์ | มิถุนายน 2000 | การปรับปรุงRFC 2865 | ||

| RFC 2869 | ส่วนรัศมี | มิถุนายน 2000 | ปรับปรุงโดยRFC 3579 , RFC 5080 | ||

| RFC 2882 | เครือข่ายความต้องการของเซิร์ฟเวอร์เข้าถึง : การขยายรัศมี | กรกฎาคม 2000 | |||

| RFC 3162 | RADIUS และIPv6 | สิงหาคม 2001 | |||

| RFC 3575 | พิจารณา IANA สำหรับ RADIUS | กรกฎาคม 2003 | |||

| RFC 3576 | กรกฎาคม 2003 | RFC 5176 | |||

| RFC 3579 | สนับสนุน RADIUS สำหรับ EAP | 2003 กันยายน | โปรโตคอลการตรวจสอบ Extensible | การปรับปรุง : RFC 2869 | |

| RFC 3580 | IEEE 802.1X แนวทางการใช้ RADIUS | 2003 กันยายน | 802.1X | ||

| RFC 4014 | RADIUS Suboption คุณสมบัติสำหรับ Relay ตัวแทน DHCP ตัวเลือกข้อมูล | กุมภาพันธ์ 2005 | |||

| RFC 4372 | เอกลักษณ์ของผู้ใช้ค่าใช้จ่าย | มกราคม 2006 | |||

| RFC 4590 | กรกฎาคม 2006 | RFC 5090 | |||

| RFC 4668 | RADIUS Client ที่ MIB รับรองความถูกต้องสำหรับ IPv6 | สิงหาคม 2006 | ฐานข้อมูลการบริหารจัดการ | ||

| RFC 4669 | MIB RADIUS เซิร์ฟเวอร์การตรวจสอบสำหรับ IPv6 | สิงหาคม 2006 | ฐานข้อมูลการบริหารจัดการ | ||

| RFC 4670 | บัญชีลูกค้า RADIUS MIB สำหรับ IPv6 | สิงหาคม 2006 | ฐานข้อมูลการบริหารจัดการ | ||

| RFC 4671 | บัญชีเซิร์ฟเวอร์ RADIUS MIB สำหรับ IPv6 | สิงหาคม 2006 | ฐานข้อมูลการบริหารจัดการ | ||

| RFC 4675 | แอททริบิ RADIUS สำหรับระบบ LAN เสมือนจริงและสนับสนุนความสำคัญ | กันยายน 2006 | |||

| RFC 4679 | DSL ฟอรั่มผู้ผลิตเฉพาะแอททริบิ RADIUS | กันยายน 2006 | |||

| RFC 4818 | รัศมีของสินค้า Delegated - IPv6 คำนำหน้า - | เมษายน 2007 | |||

| RFC 4849 | กฎของสินค้า RADIUS กรอง | เมษายน 2007 | |||

| RFC 5080 | ปัญหาการใช้งาน RADIUS สามัญและการแก้ไขที่แนะนำ | ธันวาคม 2007 | การปรับปรุงRFC 3579 | ||

| RFC 5090 | ขยาย RADIUS สำหรับการตรวจสอบระดับการใช้งาน | กุมภาพันธ์ 2008 | |||

| RFC 5176 | ส่วนขยายที่อนุญาตแบบไดนามิกเพื่อ RADIUS | มกราคม 2008 | |||

| RFC 5607 | อนุมัติ RADIUS สำหรับ NAS การบริหารจัดการ | กรกฎาคม 2009 | |||

| RFC 5997 | การใช้งานของแพ็กเก็ตสถานะของเซิร์ฟเวอร์ในพิธีสาร RADIUS การดำเนินการ | สิงหาคม 2010 | การปรับปรุงRFC 2866 |